摘要:近日,多款常用的App如网易云音乐、滴滴出行、12306等均被一个叫做XCodeGhost木马感染。苹果表示,正在对iOS App Store进行清理,删除其中的恶意应用。

首遭攻击|一向安全的App Store也跪了

苹果周日表示,正在对iOS App Store进行清理,删除其中的恶意应用。这是App Store首次遭遇大规模信息安全攻击。

此前,多家信息安全公司报告称,名为XcodeGhost的恶意软件被注入数百款合法应用中。而苹果被迫对此采取了措施。

图解苹果App染毒过程(制图:京华时报)

这是恶意软件首次成批量绕开苹果严格的应用审批流程,进入App Store商店。根据信息安全公司Palo Alto Networks的数据,在此次攻击发生之前,App Store总共只发现过5款恶意应用。

苹果表示,在此次攻击中,黑客诱骗应用开发者使用了修改过的苹果应用开发工具Xcode,从而将恶意代码注入至这些应用。

苹果发言人克里斯汀·莫纳汉(Christine Monaghan)在一封电子邮件中表示:“我们已经从App Store删除了这些基于伪造工具开发的应用。我们正在与开发者合作,确保他们使用合适版本的Xcode去重新开发应用。”

她没有披露,iPhone和iPad用户应当采取什么样的措施,确定他们的设备是否被感染。

或被效仿|App Store仍有可能被攻破

Palo Alto Networks威胁情报负责人瑞安·奥尔森(Ryan Olsen)表示,恶意软件的功能有限,而该公司并未发现身份盗窃或其他损害行为。

不过他表示,这仍是一起“重大事件”,因为这表明如果黑客感染了软件开发者编写应用的设备,那么App Store仍有可能被攻破。其他黑客可能会效仿这一方式。他认为,这样的攻击很难抵御。“开发者成为了巨大的目标。”

信息安全研究人员表示,被感染的应用包括微信、滴滴快的和网易云音乐等。

被修改的Xcode来自中国的一个服务器,这一服务器被中国开发者频繁使用。奥尔森表示,这是因为对中国开发者而言,相对于苹果的美国服务器,从这一服务器下载的速度更快。

奇虎360在官方博客中表示,已发现有344款应用受到了XcodeGhost的影响。而苹果拒绝透露,已经发现有多少款应用受影响。(李丽)

对于不明就里的群众,此时最慌的是“ XcodeGhost是个什么东西?我们应该怎么办?”

Xcode是个啥?|苹果开发工具

Xcode是苹果公司的官方开发工具,运行在操作系统Mac OS X上,是目前开发者开发 Mac OS和iOS应用程序的最普遍的方式。

为何出问题?|官方根本下不下来!

XcodeGhost 病毒主要通过非官方下载的 Xcode 传播,能够在开发过程中通过 CoreService 库文件进行感染,使编译出的 App 被注入第三方的代码,向指定网站上传用户数据。

也就是说,开发者下载的非官方途径的Xcode带有XcodeGhost 病毒。有网友猜测是与迅雷有关,通过迅雷下载的Xcode是被修改的程序。

不过在今日早间迅雷官方作出回应,称经过工程师排查,迅雷离线服务器上Xcode6.4和7.0两个版本与官方下载内容一致。

暂且把国内病毒下载来源放一边,喜欢刨根问底的网友会好奇,为什么不从官方下载?

许多开发者给出的答案是:官方根本下载不下来!

Mac App Store 总是很难打开的样子

Xcode官方下载渠道是在Mac App Store 里下载,但是很多使用Mac笔记本的网友应该了解,Mac App Store 总是很难打开的样子。

因此有些着急程序员为了方便,直接使用了国内的下载工具下载,因而也就下载到了带有XcodeGhost 病毒的Xcode。

解决办法|换密码或等更新

对于iOS用户来说,首先不必太过慌张。XcodeGhost 病毒目前会上传产品自身的部分基本信息(安装时间,应用ID,应用名称,系统版本,语言,国家)等,不会涉及到个人信息。另外,感染制作者的服务器已关闭,已经不构成实质上的信息泄露。

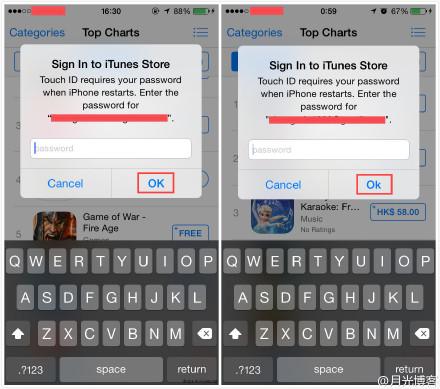

微博网友“月光博客”制图

在上图中,中招的App都是特定的版本。网友应注意对照自己手机里App的版本,如果是上图中的版本,稳妥起见暂时不要打开,静待更新。

而目前微信、下厨房等已经进行了修复并将版本修复,用户升级到新版即可。

此外,有用户爆料, XcodeGhost 病毒可以在未越狱的iPhone上伪造弹窗进行钓鱼攻击,其生成的对话窗口仿真度非常高,很难辨别,因此用户如果在之前输入过iTunes密码,那么一定要尽快进行修改。

开发者怎么办|网络上也有给出解决办法

1、高优先级检测所有编译服务器、自动发布服务器中的Xcode是否被感染。 2、开发者需要检查系统中所有版本的Xcode是否被感染。 3、如果受感染,首先删除受感染的 Xcode,然后从Mac AppStore或者从开发者中心下载Xcode。 4、如果线上的应用是用受感染的Xcode发布的过,请使用官方的Xcode清理、重新编译应用,然后上传AppStore,尽量向苹果说明情况,从而走AppStore的紧急上线流程。

9月20日,有部分微博网友贴出了一个自称是XcodeGhost作者的致歉,该作者承认自己出于私心,在代码里加入了广告功能。他也提到自己在10天前,已主动关闭服务器,并删除所有数据。

但这一消息截至发稿仍未得到任何官方的验证,表明此人就是XcodeGhost作者。

以下是致歉原文:

“XcodeGhost” Source 关于所谓”XcodeGhost”的澄清。

首先,我为XcodeGhost事件给大家带来的困惑致歉。XcodeGhost源于我自己的实验,没有任何威胁性行为,详情见源代码:https://github.com/XcodeGhostSource/XcodeGhost。

所谓的XcodeGhost实际是苦逼iOS开发者的一次意外发现:修改Xcode编译配置文本可以加载指定的代码文件,于是我写下上述附件中的代码去尝试,并上传到自己的网盘中。

在代码中获取的全部数据实际为基本的app信息:应用名、应用版本号、系统版本号、语言、国家名、开发者符号、app安装时间、设备名称、设备类型。除此之外,没有获取任何其他数据。需要郑重说明的是:出于私心,我在代码加入了广告功能,希望将来可以推广自己的应用(有心人可以比对附件源代码做校验)。但实际上,从开始到最终关闭服务器,我并未使用过广告功能。而在10天前,我已主动关闭服务器,并删除所有数据,更不会对任何人有任何影响。

愿谣言止于真相,所谓的“XcodeGhost”,以前是一次错误的实验,以后只是彻底死亡的代码而已。

需要强调的是,XcodeGhost不会影响任何App的使用,更不会获取隐私数据,仅仅是一段已经死亡的代码。

再次真诚的致歉,愿大家周末愉快